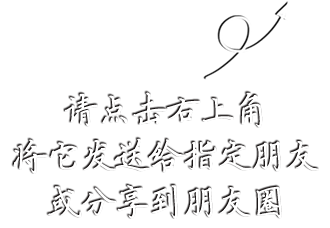

怎么窃听老婆电话微信下载(同步老婆的微信聊天记录)“你的手机也许正在“偷听”你!”2019年3.15,《IT时报》抛出的这个终极质疑引发了全社会的关注和自省。

细想一下,我们每个人好像都曾遇到过这样的情况:刚刚和朋友讨论的东西,打开手机后某App就蹦出了它的相关广告推荐。

比如说想吃麻辣烫,外卖App的首页里就神奇地出现了麻辣烫的推荐;刚刚谈到要买口红,某电商App里就出现了口红的广告。更加吊诡的是,当你打开手机设置,想要关闭某些App的麦克风权限时,却发现这个App根本没有这一权限。

没有授权麦克风,“偷听”究竟是如何实现的!《IT时报》记者通过采访发现,这并不是天方夜谭,至少有两种目前已被发现的技术手段,完全可以让手机App在未经授权的情况下“偷听”你。

方法1:加速器“窃听”扬声器

特点:技术实现难度较高,但所窃取到的个人隐私数据全,包括个人身份、地址、密码、声音特点等都可能被全套窃取,且个人手机用户基本无法防范。

生活中难免有这样的场景:用户A正在使用智能手机公开播放一段微信语音,而用户B在使用智能手机拨打电话。

最新研究显示,在二人的手机上同时下载了一个记载用户步数App的情况下,二人的语音信息很有可能正在通过手机加速传感器泄露,被攻击者使用。

罪魁祸首:加速度传感器

这并不是危言耸听。

用户A和用户B在没有任何授权的情况下,他们各自的语音信息就可能被攻击者利用手机里的扬声器和加速器距离识别并还原成声音信号。

以上发现来源于浙江大学网络空间安全学院院长任奎团队。

近日,在网络与分布式系统安全会议(NDSS)上,浙江大学网络空间安全学院任奎团队、加拿大麦吉尔大学、多伦多大学学者团队展示了一项最新的研究成果。成果表明,智能手机App可在用户不知情、无需系统授权的情况下,利用手机内置加速度传感器采集手机扬声器所发出声音的震动信号,实现对用户语音的窃听。

Android和iOS开发者文档中都提供加速度传感器的调用方法。在日常手机应用中,加速度传感器通常被用户测速、记录步数等。

像这类记录步数的App都用到了加速度传感器

非常重要的一点是,测量步数等与之相关的App实际上无需获得用户授权就可以获得智能手机的加速度信息。

因为此前业界普遍认为,手机加速度器无法像麦克风、摄像头、地理位置一样,轻易获得或推断敏感的个人信息,因此App调用手机加速度器读数或是获取相应权限几乎不会遇到任何阻力。正因为这样,通过手机加速度器发起的攻击,不仅隐蔽,而且“合法”。

“由于手机中的扬声器和加速度传感器距离十分接近且都安装在同一块主板上,扬声器在播放声音时所产生的震动可以显著地影响手机中加速器的读数。

攻击者可以通过加速度传感器来收集手机发声所引起的震动信号,进而识别甚至还原手机所播放的声音信号。”

通过深度学习算法,该研究实现了语音识别与语音还原两大类,共三种有效的窃听攻击。

第一种攻击:语音密码识别

威胁:能导致网银、银行卡密码等被窃

通过这种技术,攻击者可以识别出智能手机播放过的用户语音中所包含的所有数字和字母信息。

例如,用户A通过语音消息给用户B发送了一段银行卡密码。当用户B播放这段音频时,一个采集运动数据的App可以在后台采集对应的加速器数据,进而通过分析加速器数据识别出语音信息中包含的密码。

第二种攻击:语音敏感词识别

威胁:能导致用户个人隐私信息等被窃

攻击者可以通过这种技术定位并识别用户语音通话中的敏感信息,包括省份、城市、信用卡、身份证等等。

例如,用户A通过打电话的方式把自己的家庭住址等敏感信息告诉用户B。

在通话过程中,一个第三方App(例如音乐、阅读、健康等应用)可以通过后台采集加速器数据,识别出用户语音中包含的省份、城市,甚至街道信息,进而确定用户的住址。

第三种攻击:语音还原

威胁:能导致用户电话部分内容等被直接窃听

这种技术可以通过学习加速器数据与音频数据之间的映射和关联,来将加速器采集到的震动信号还原为原始的音频信号。

也就是说,在用户拨打电话或接收语音信息时,攻击者可以直接通过加速器数据还原出手机所播放的语音信息,进而通过人工来识别敏感信息。

对于这种攻击,由于加速器采样率的限制,目前的语音重构模型仅能重构1500Hz以下的音频数据,但重构出的音频已经包含了成人语音所有的元音信息,可以被人工轻易识别出来。

每一部智能手机都有可能被“窃听”

“在特定的技术加持下,实现窃听的条件很简单。”被攻击者需要使用具有内置加速度传感器的智能手机,并安装恶意App,攻击者便能在被攻击者毫无感知的情况下,利用恶意App读取窃听者手机的传感器数据。

方法2:“浏览器指纹”乱点鸳鸯谱

特点:技术实现难度低,主要窃取和共享在同一局域网内的家人、同事的使用习惯并进行配对和共享推荐,造成的危害相对较小。

我和同事聊过的话题,怎么会忽然出现在我的手机上?我和老公私房话聊起过商品,怎么会在App中弹出?

《IT时报》记者采访网络安全专家后发现,出卖你的可能不全是手机麦克风,还有你的局域网。

悄悄记录的“浏览器指纹”

比如说自己在与同事面对面聊天的过程中提到了电单车的电池,但此前从未搜索过与电池有关的任何东西。当打开某二手交易App后,与电池相关的链接便出现在手机界面中。

科技公司通过大数据给每个人都构建有用户画像,继而按照人们的习惯和喜好推送广告。